Opnsense IPsec FortiGate 串接

BUBU 因公司目前是使用 Opnsense 服務,但想要使用 Site to Site 方式跟 FortiGate 串接起來,那本篇會記錄整個串接過程

運行環境

環境都是在 「Proxmox VE 」 虛擬系統上架設,都是以 「 LXC 」模式為主,除非有特殊狀況會告知使用 「 VM 」 模式

- 系統環境: Opnsense 25.7、FortiGate 7.2

設定過程

FortiGate

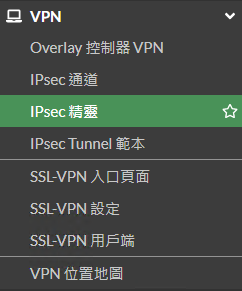

- 在選單 VPN 選單裡面選擇 IPsec精靈

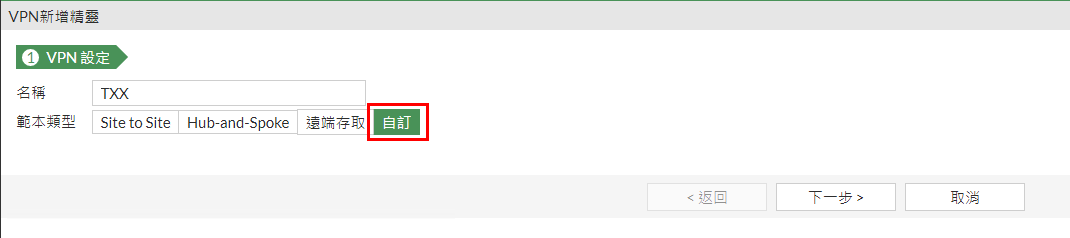

- 填入名稱,選擇 自訂

- 填入遠端的真實 IP 及對外連線的介面,要把 NAT Traversal 這要停用,不然在讀取站台都是會防火牆上的 IP 位置

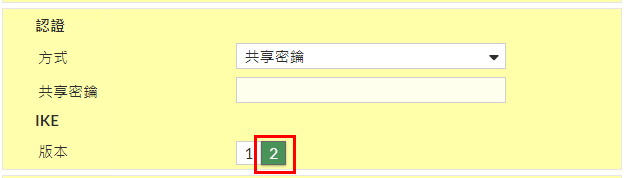

- 設定共享密鑰及 IKE 版本 選擇 2

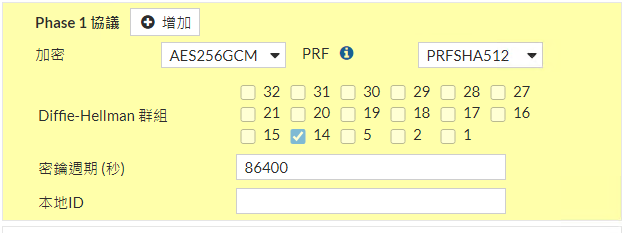

- 設定 Phase 1 協定,先看 Opnsense 上的演算法有那些個可用,再來對應 FortiGate 設定對應的演算法

- 設定 Phase 2 遠端及本地這兩端所要連線的 IP 位置

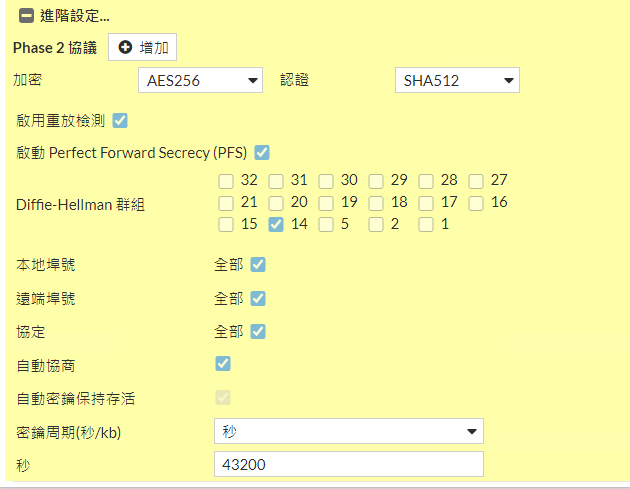

- 設定 Phase 2 協定,先看 Opnsense 上的演算法有那些個可用,再來對應 FortiGate 設定對應的演算法

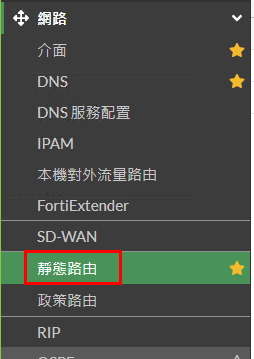

- 到 網路 選單,選擇靜態路由

- 介面要選擇 IPsec 對應的名稱

- 如果設定成功的話兩端的服務就自動連線上了。

- 接下來就是新增加新的政策來設定 IPsec 可以連線到那些地方

Opnsense

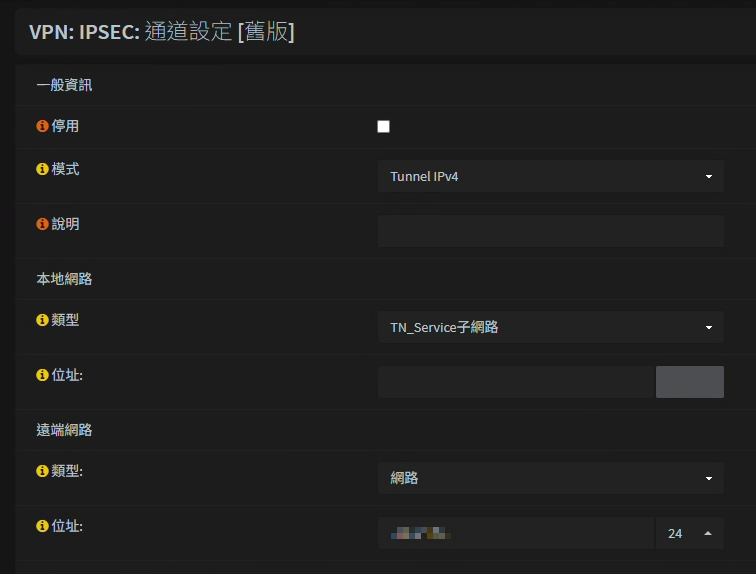

- 在 VPN 選單裡面有個 IPsec 再選擇 通道設定(舊版)

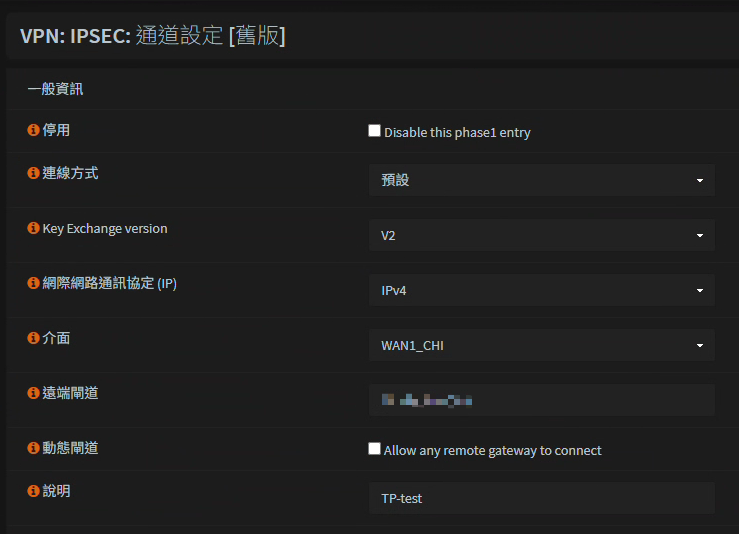

- 確認外部的介面及遠端的 IP 位置

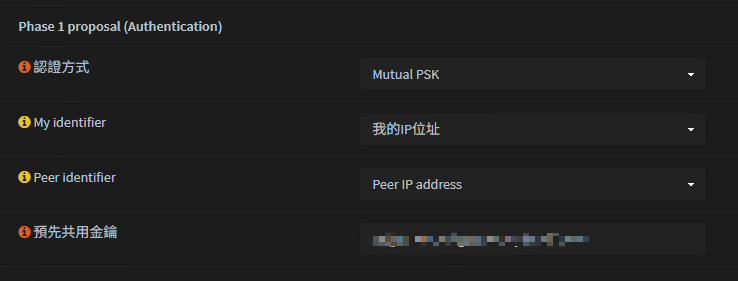

- 設定跟 FortiGate 的共用金鑰

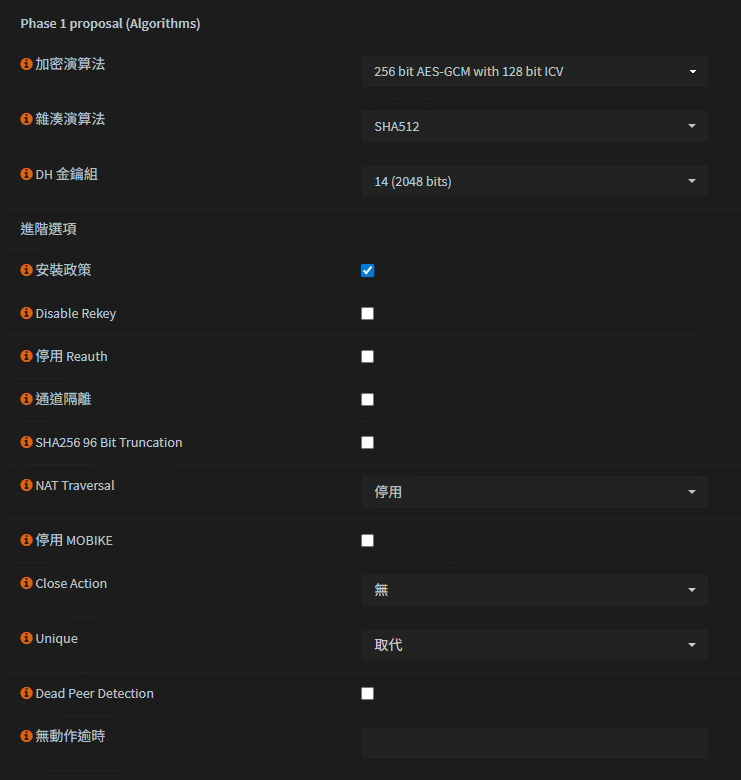

- 設定演算法,其他都預設不動

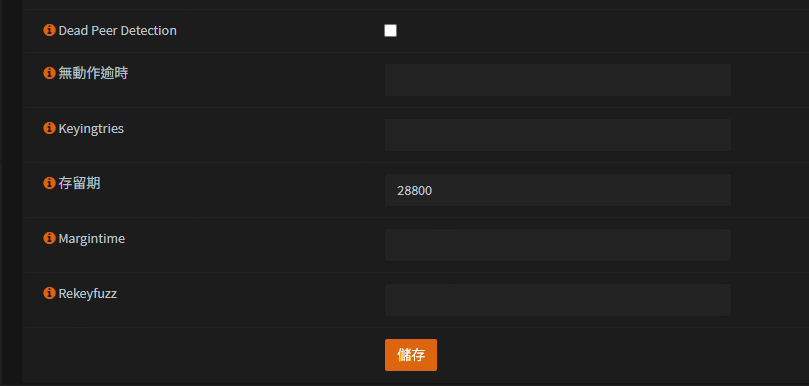

- 設定連線時間,沒問題就儲存

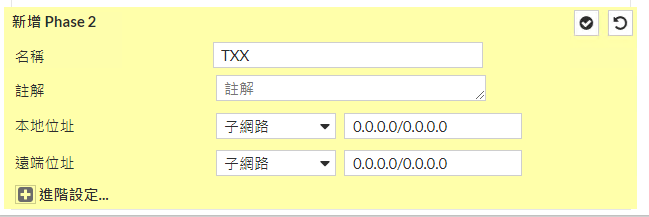

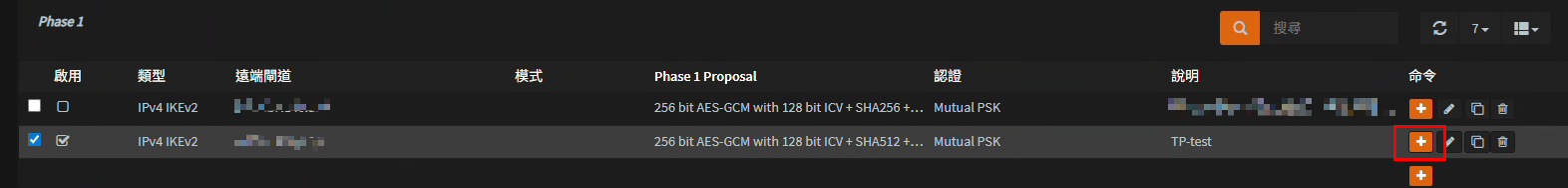

- 接下要設定 Phase 2 的設定,在 Phase 1 您剛剛所新增好的規則有一個 + 符號,點選這個 + 符號就會新增加 Phase2 。

- 這裡是設定本地端的內部 IP 及遠端內部 IP

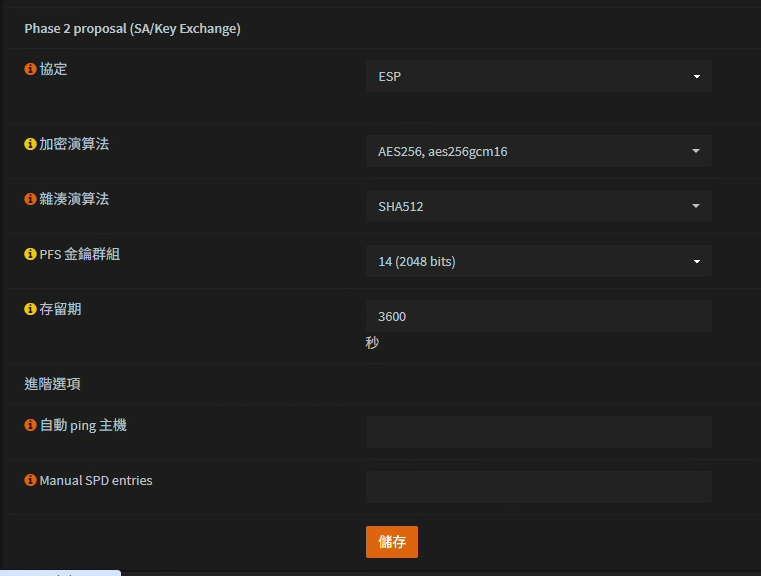

- 設定演算法

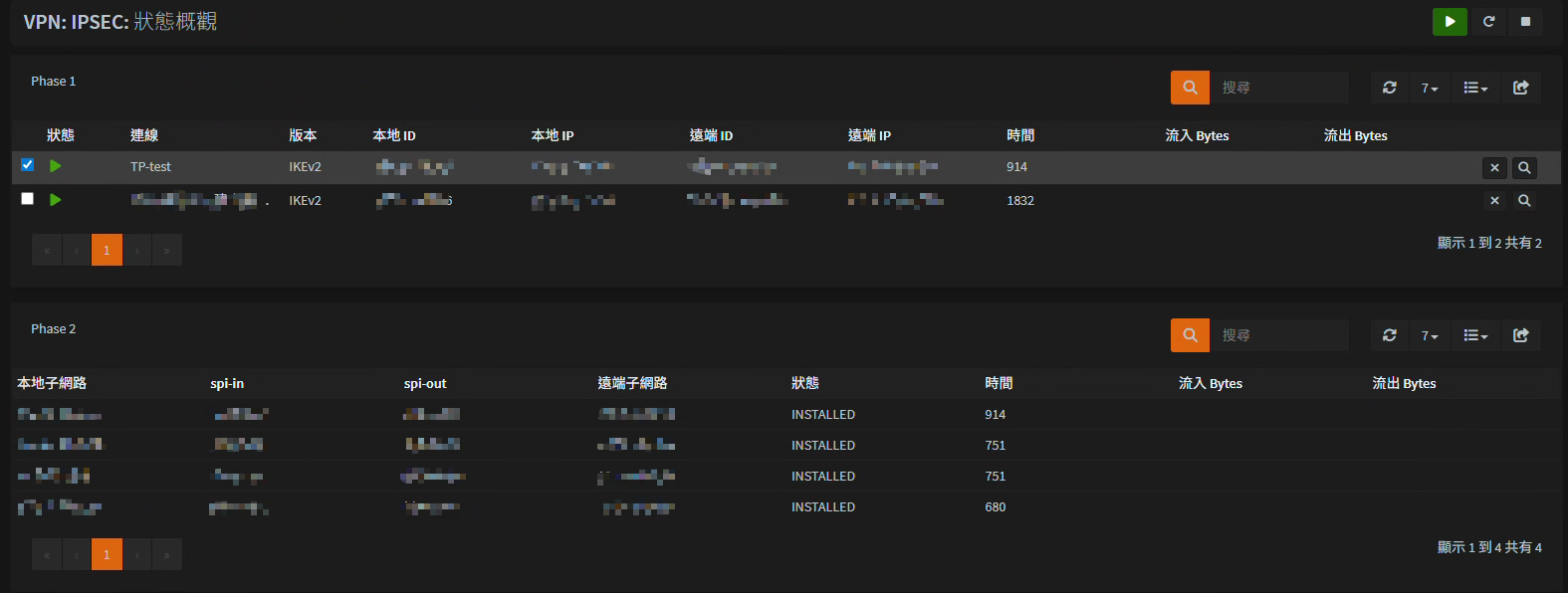

- 可以在 狀態概觀 這裡看是否有與 FortiGate 連線成功。

- 如果有連線成功狀態就會是綠色的圖示

- 設定 IPsec 的政策,可以做來源限制及連線目標位置。