Windows Server 2019 建置 RADIUS NPS

記錄如果建置 Windows Server 認證主機,本服務都建置在 VM 模式下運行的,因為有憑證的問題所以該系統一定要加入 AD 服務並且在 AD 帳號下執行,這樣子可以正常跟 AD 主機帳號上做認證

運行環境

環境都是在 「Proxmox VE 」 虛擬系統上架設,都是以 「 LXC 」模式為主,除非有特殊狀況會告知使用 「 VM 」 模式

- 系統環境: Windows Server 2019

安裝或測試過程

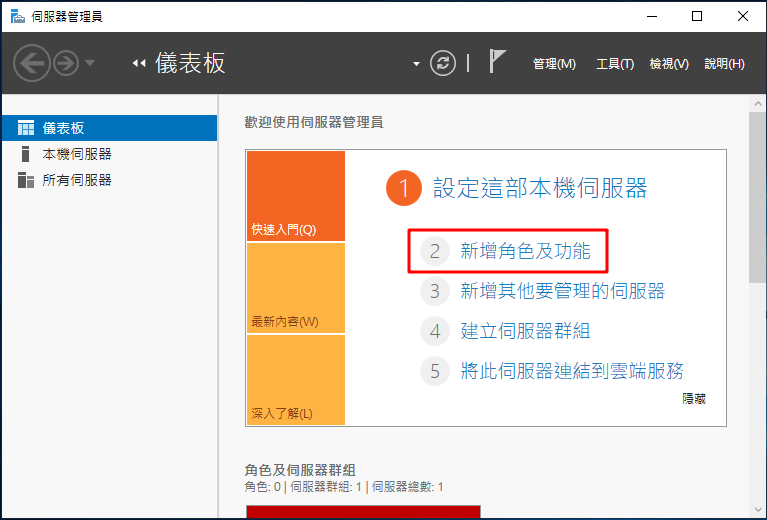

- 開啟伺服器管理的儀表板,點選新增角色及功能

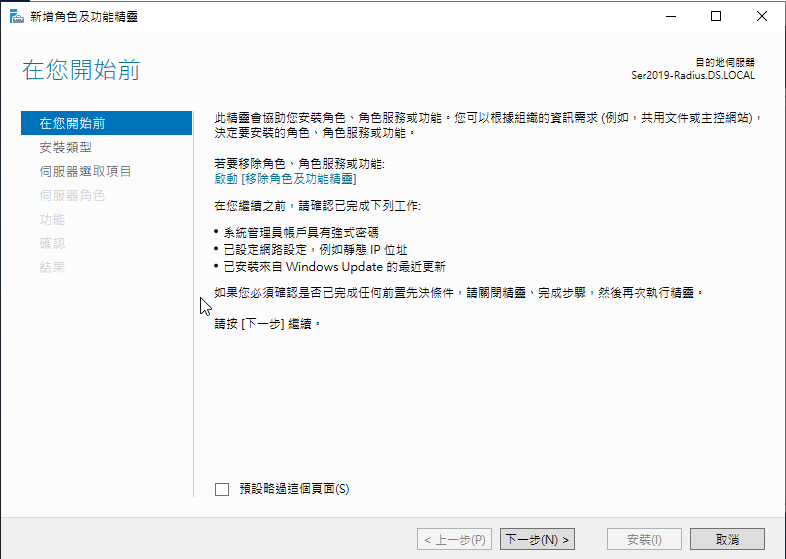

- 直接下一步

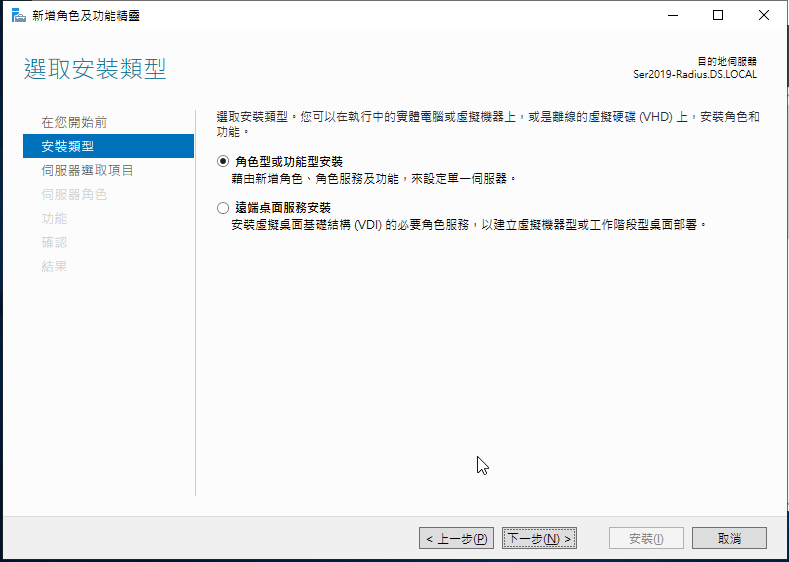

- 預設下一步

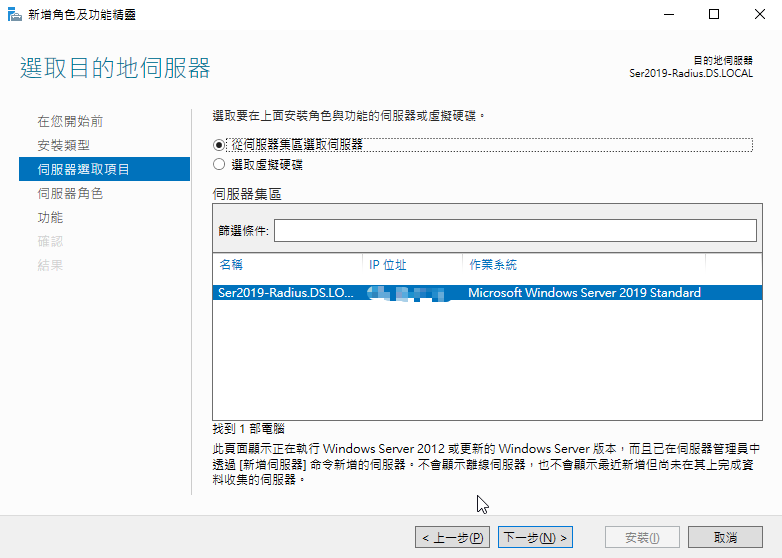

- 預設下一步

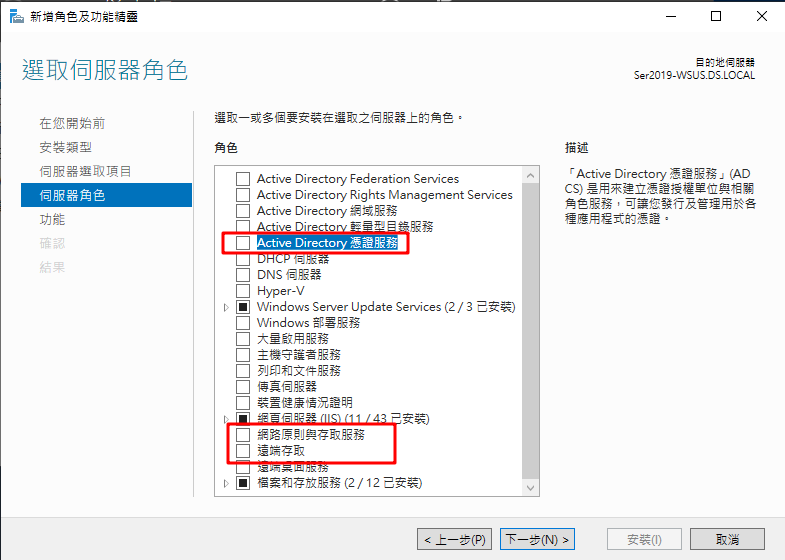

- 選擇要安裝的服務,勾選 AD 憑證服務、網路原則與存取服務及遠端存取,選擇完下一步

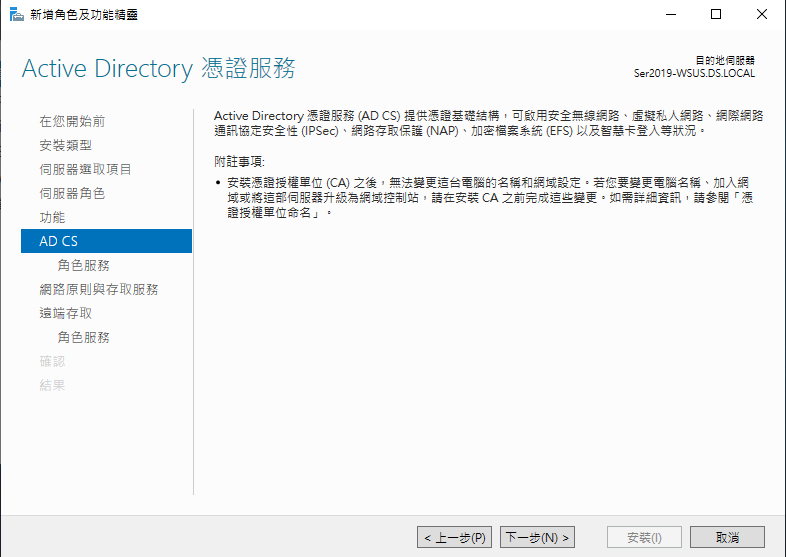

- 下一步

- 預設下一步

- 下一步

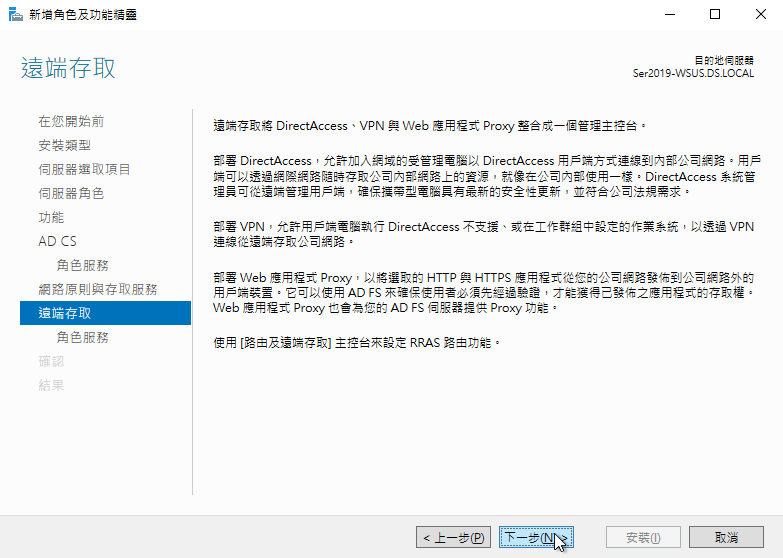

- 下一步

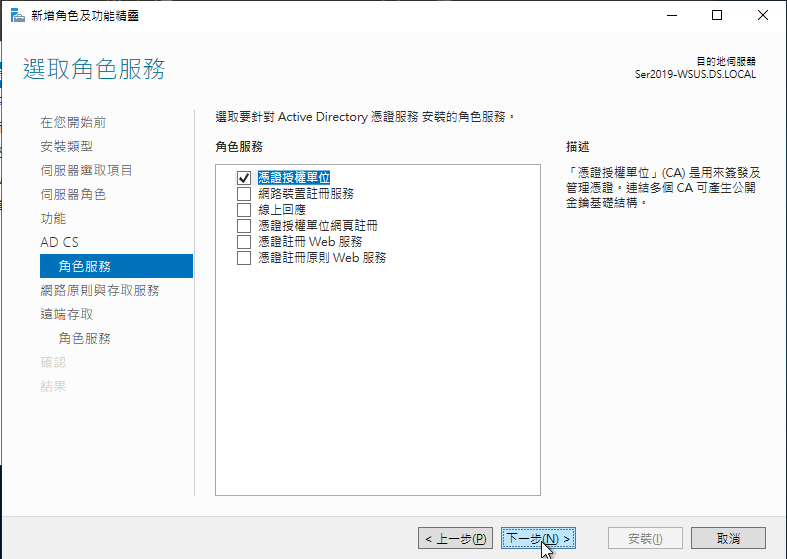

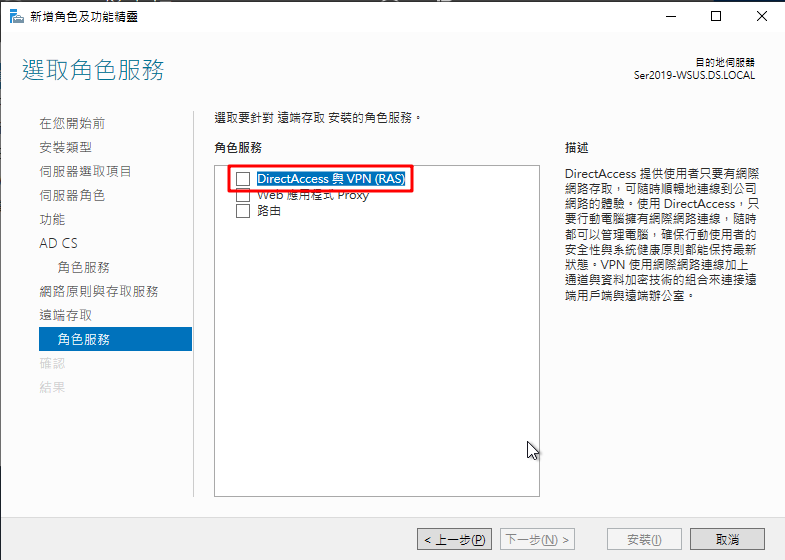

- 框起來那個要打勾

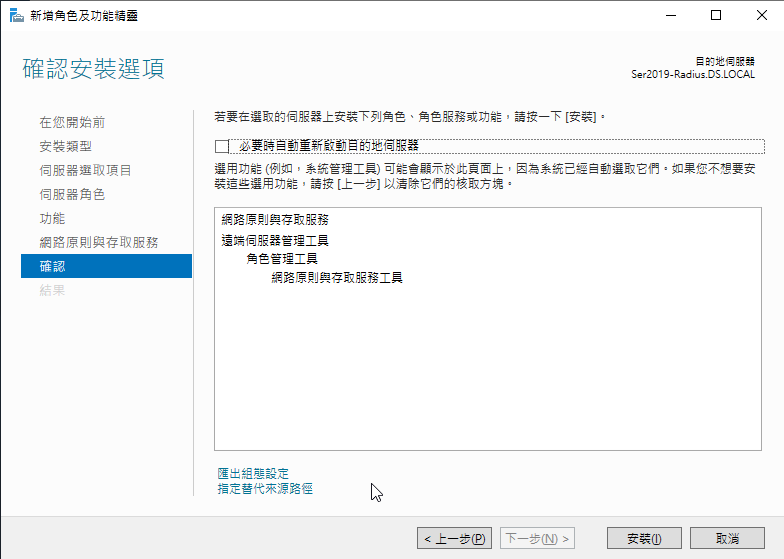

- 讓您看一下你所要安裝的服務有那些,確認沒問題就可以直接安裝

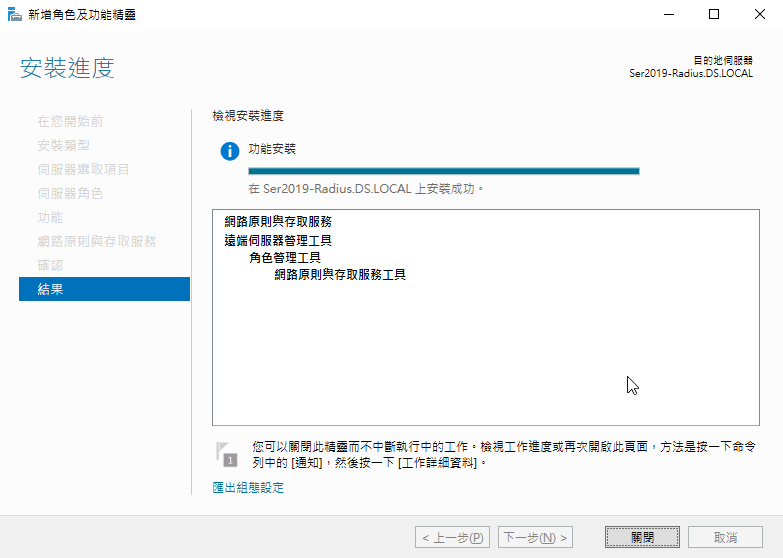

- 安裝成功後,就可以關閉

設定NPS

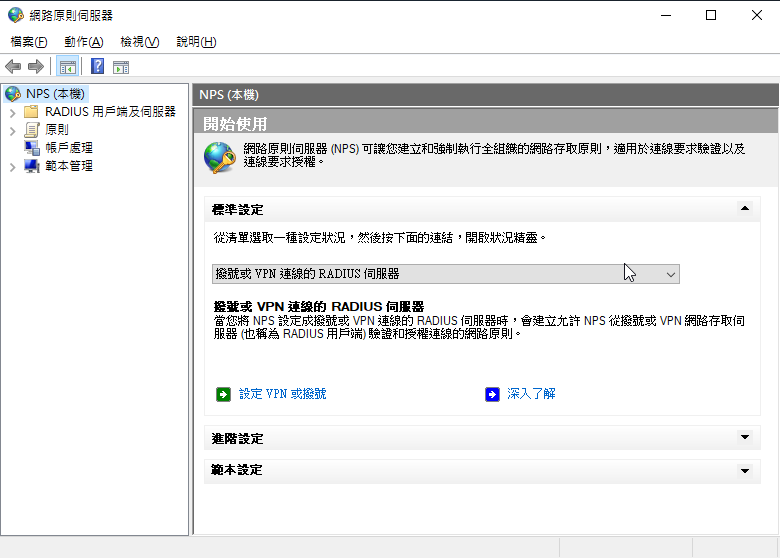

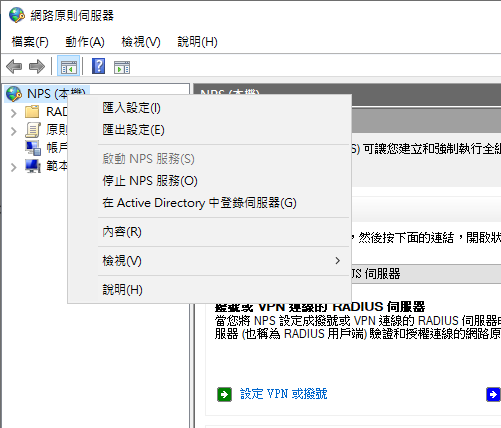

- 啟動 NPS 服務

- 在 NPS 本機上按下右鍵並且選擇在 AD 中登錄伺服器

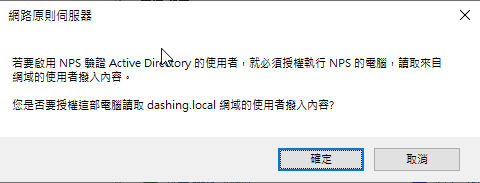

- 跳出此畫面按下確認

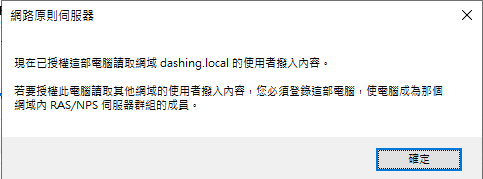

- 加入成功的話會出下面的訊息

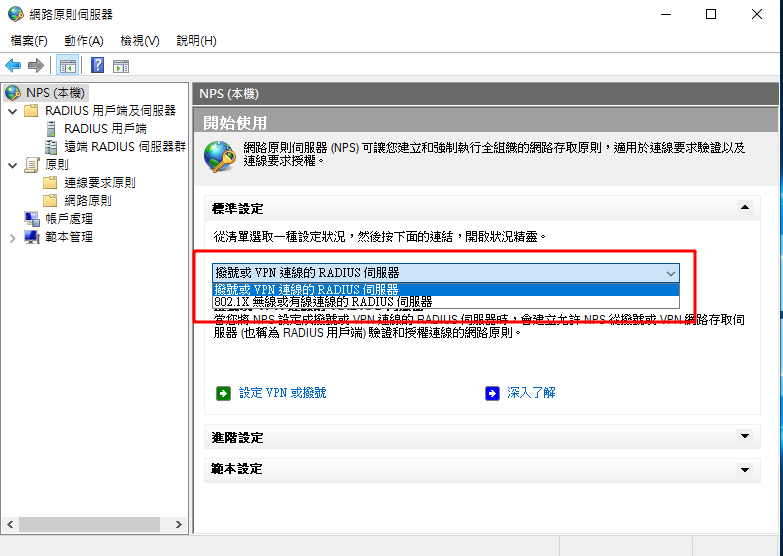

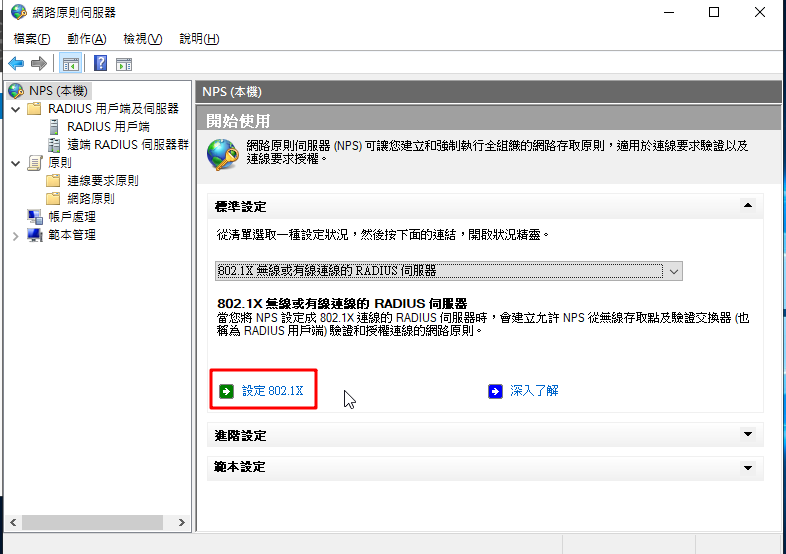

- 在標準設定那選擇 802.1x 無線或有線連線的 RADIUS 伺服器

- 按下設定 802.1X

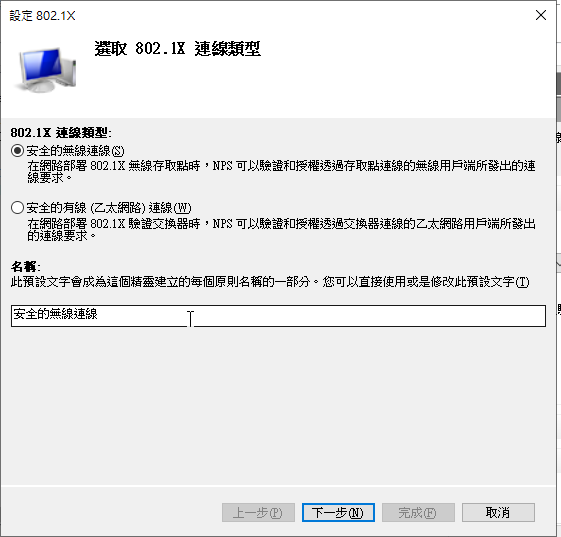

- 連線類型選擇安全的無線連線,名稱可以自行定義

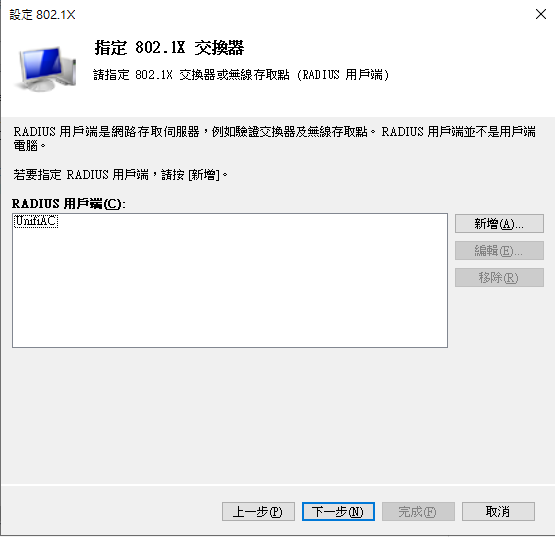

- 新增加要使用 RADIUS 認證服務的設備

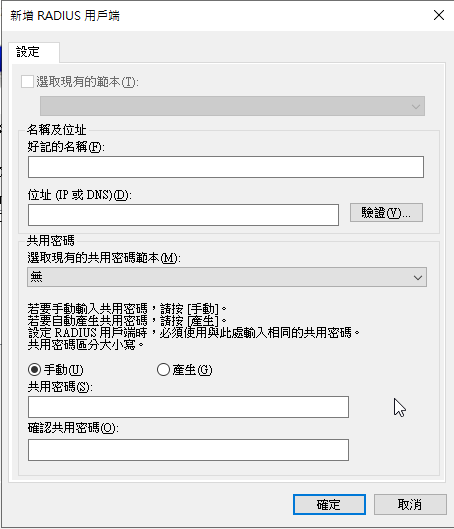

- 名稱可以自行定義,填入要加入設備的 IP 並且設定共用密碼

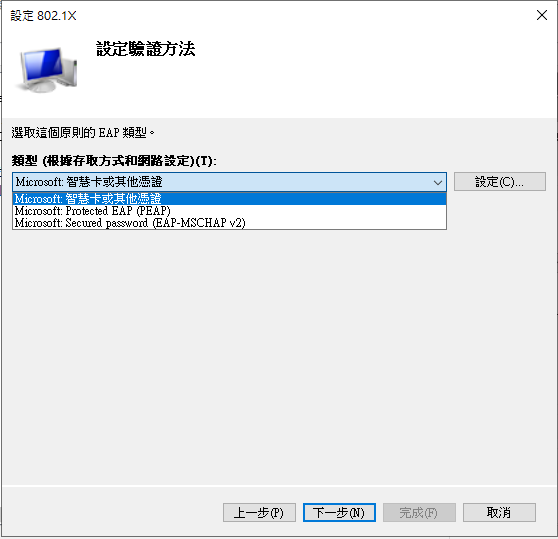

- 選擇要認證的方式,請選擇 EAP 第二個選項

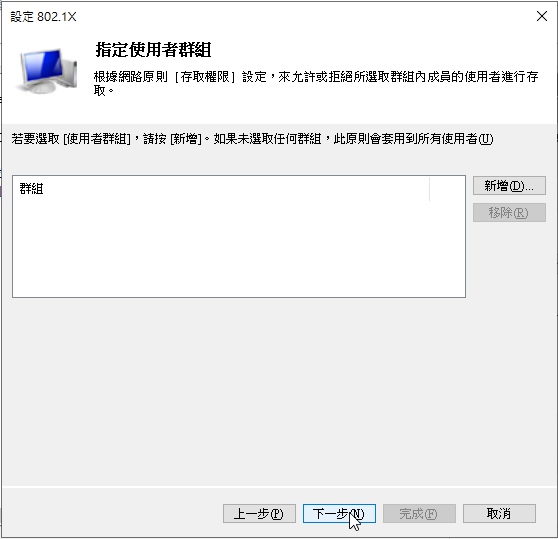

- 指定可以連線的使用者密群組

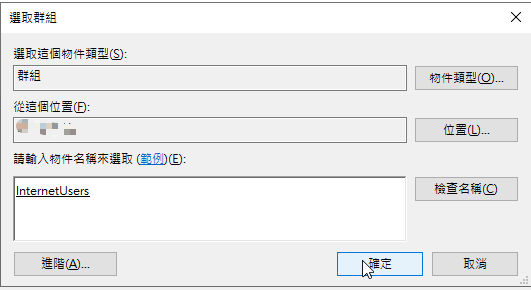

- 指定群組或者使用者

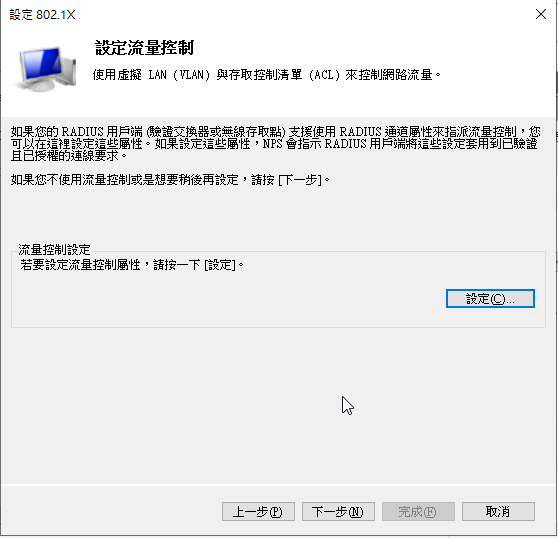

- 看有沒有要設定流量,如果沒有就直接下一步

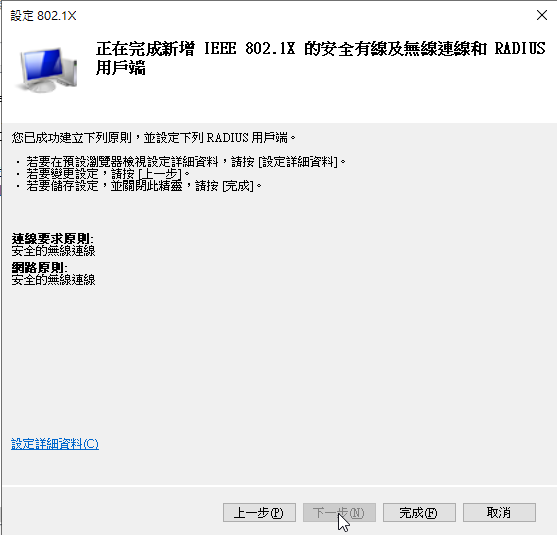

- 完成設定

設定憑證服務

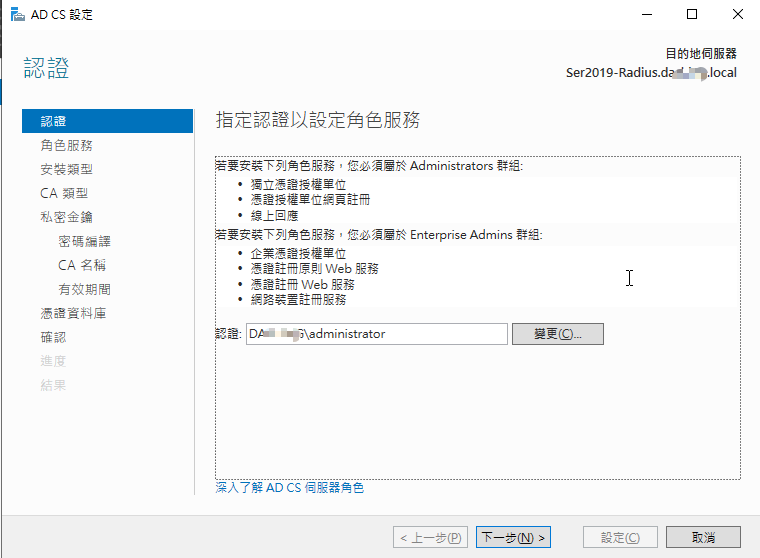

- 設定憑證服務,在儀表板上面的旗子的地方可以用精靈設定憑證服務,要確認服務是否有沒有在網域內,預設有可能是本機的修改成網域的

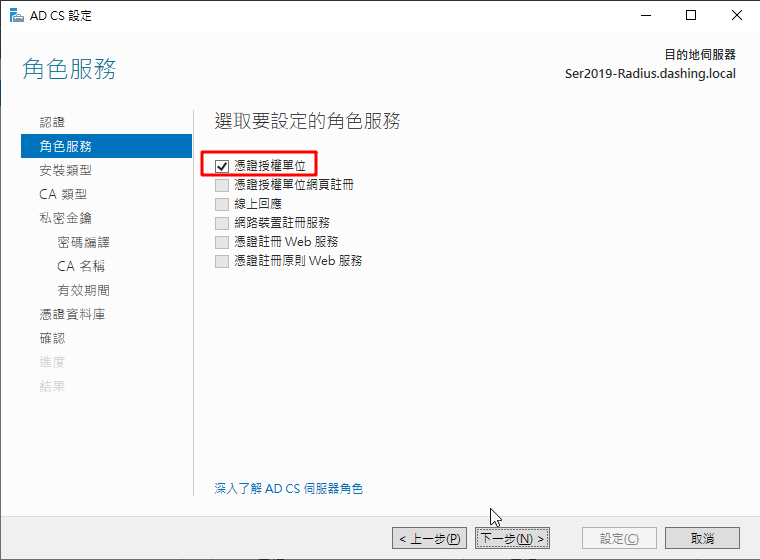

- 選擇憑證授權單位

- 預設即可以,並且下一步

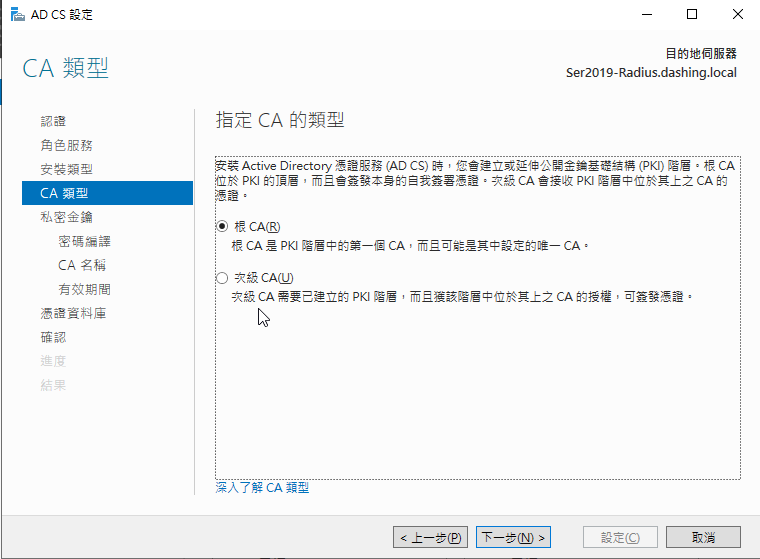

- 選擇根 ca 一樣也是預設,下一步

- 建立新的金鑰,下一步

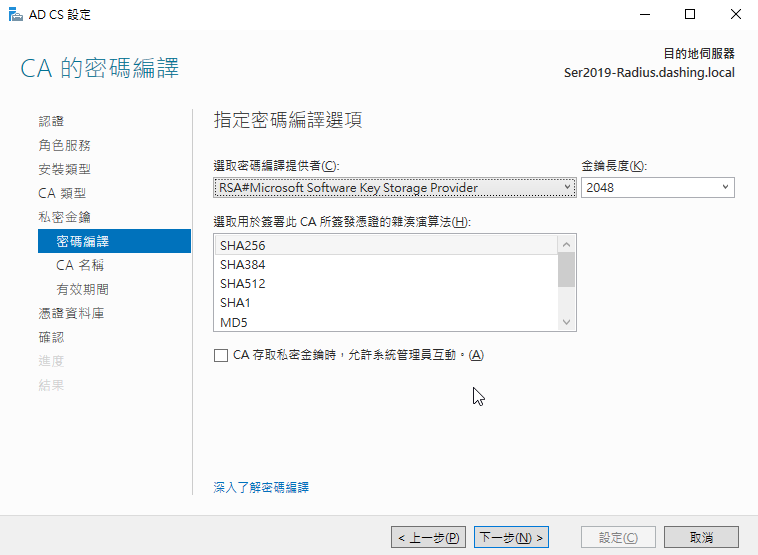

- 預設下一步

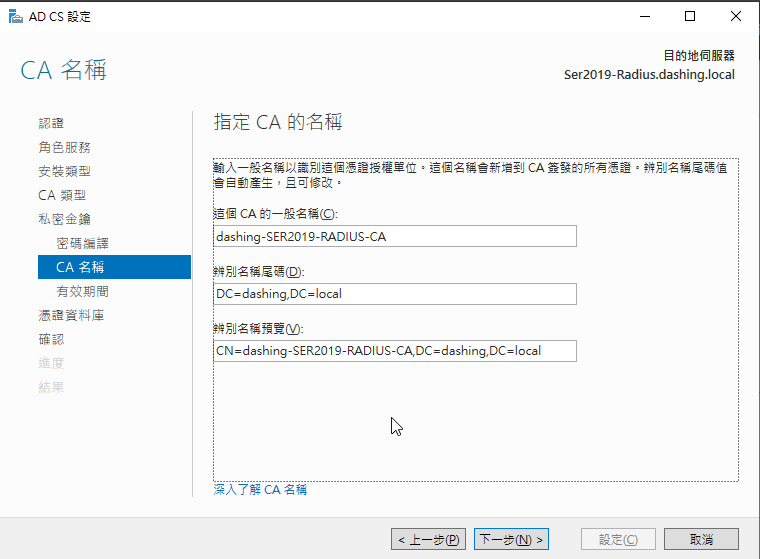

- 這個系統會自己帶出來預設就可以了,下一步

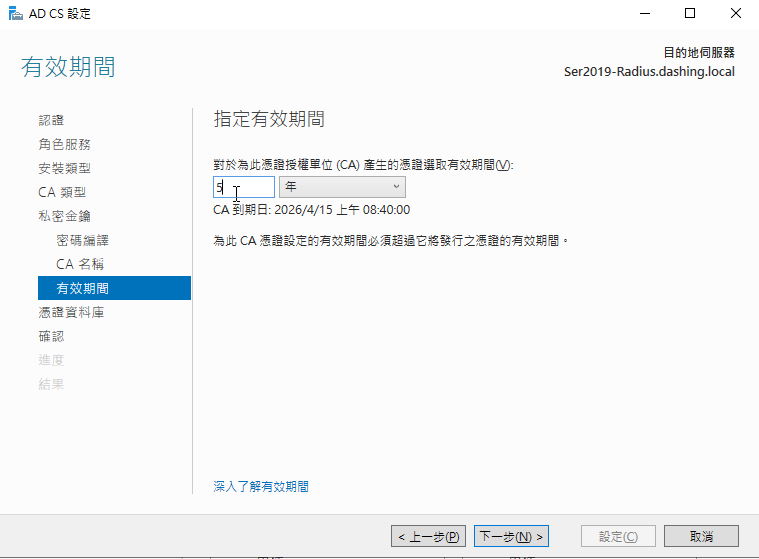

- 憑證的有效期,這可以自己去定義就

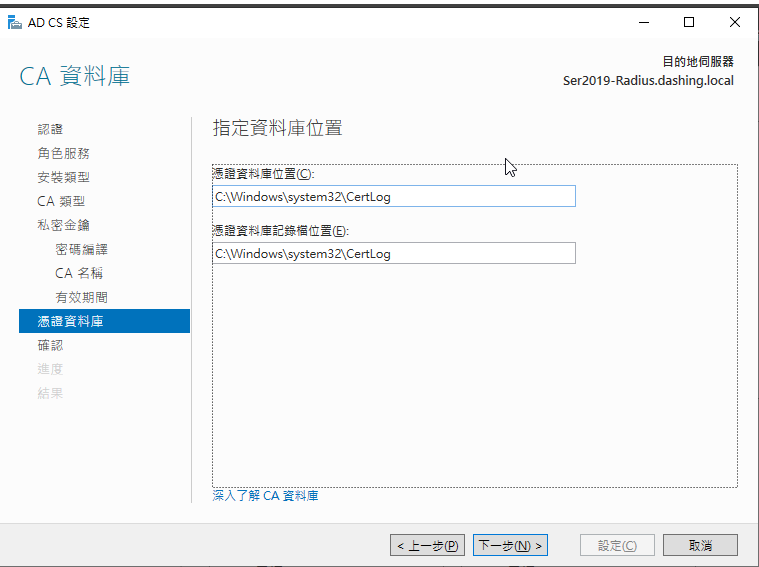

- 預設下一步

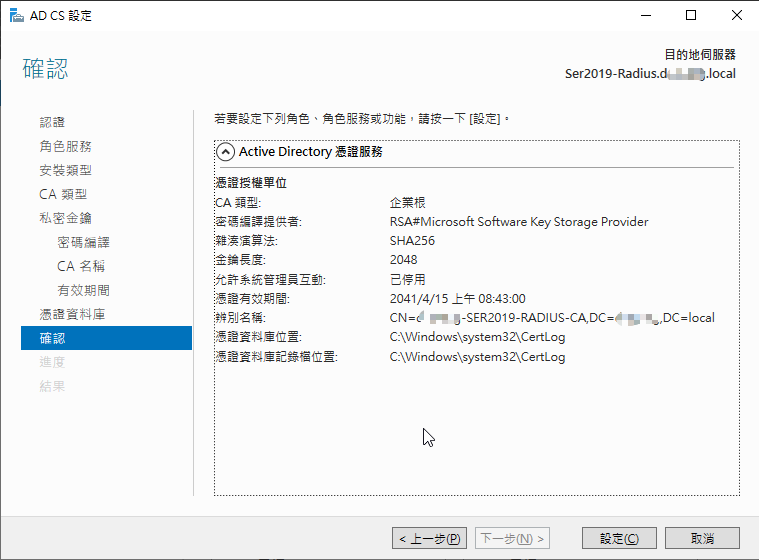

- 確認完下一步

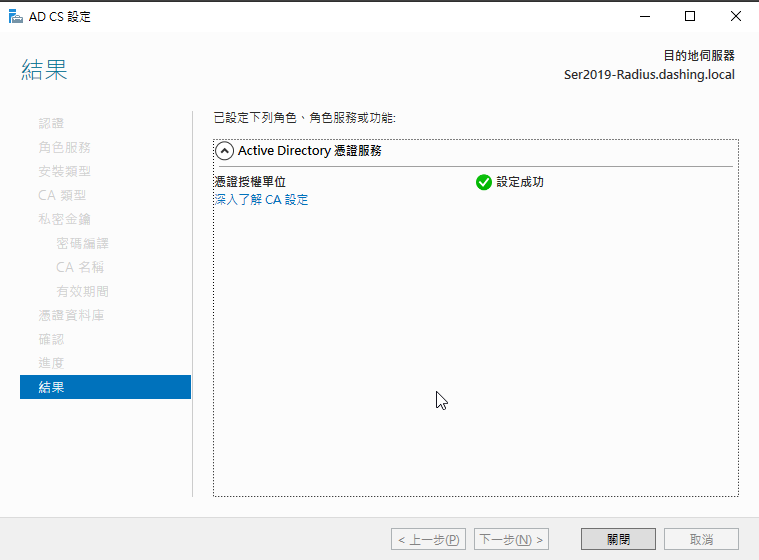

- 設定結果給您看並且關閉

群組原則設定

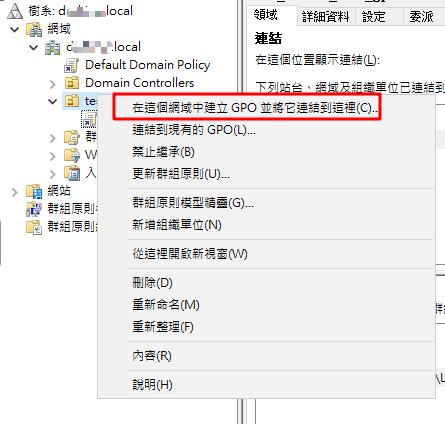

- 在回到 AD 伺服器開啟群組原則設定,並且在該網域新增加一條規則

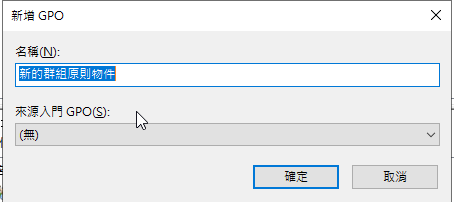

- 規則稱名

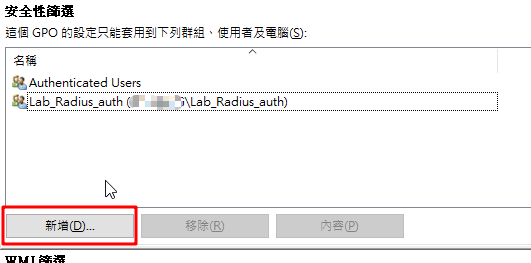

- 在安全性那個新增加允許使用該規則使用者

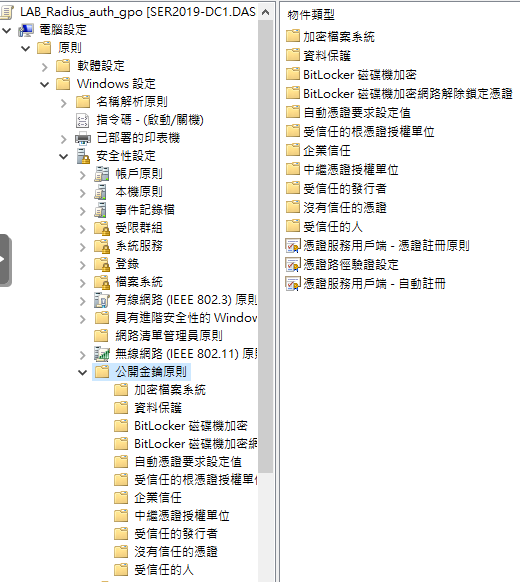

- 編輯該規則並且選擇公開金鑰原則

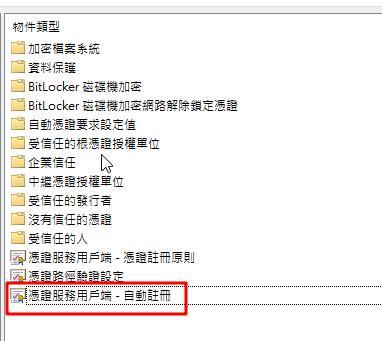

- 點選

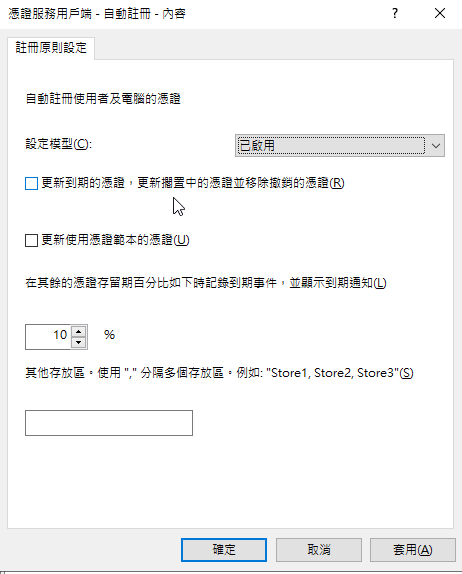

憑證服務用戶端-自動註冊

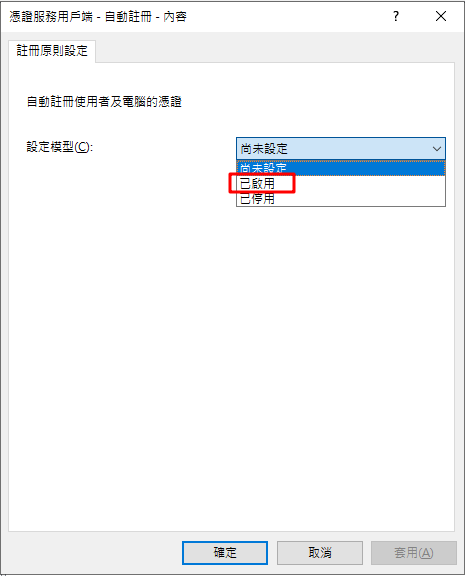

- 選擇啟用

- 啟用後下兩面個都打勾其他都預設

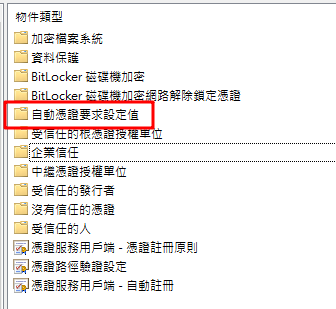

- 再點選

自動憑證要求設定值

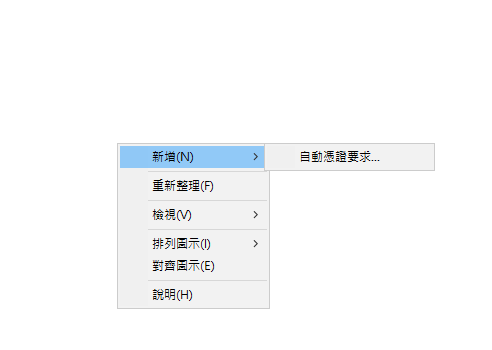

- 並且新增

自動憑證要求規則

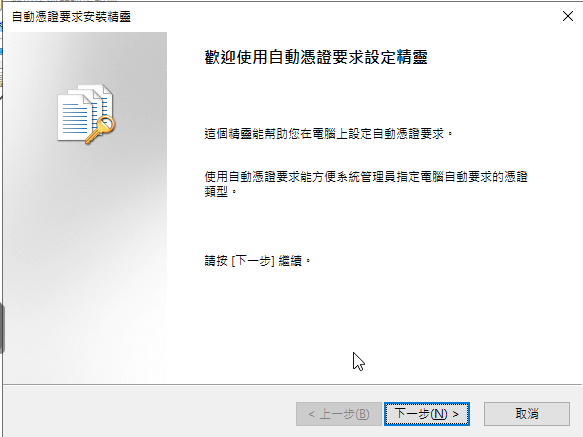

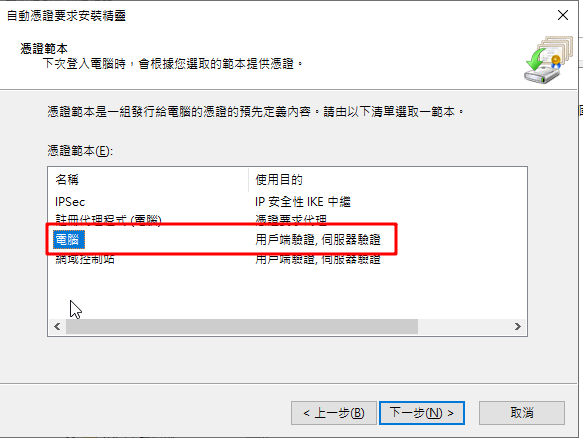

- 下一步

- 選擇電腦即可

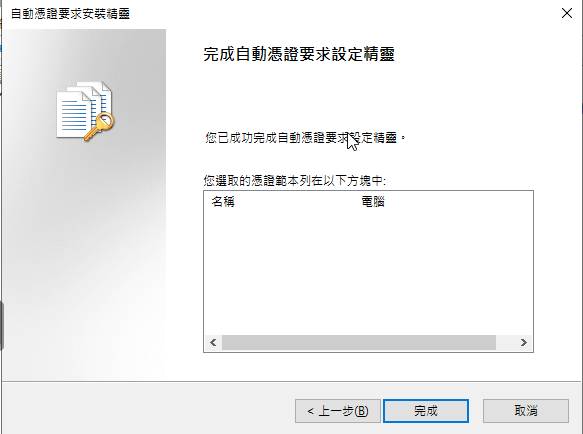

- 按下完成

補充說明

防火牆所需開的 port 是 1812、1813、1645、1646 這兩個但是要使用 UDP 不可使用 TCP