pfSense 與 UCS LDAP 管理

因 BUBU 公司有在使用 pfSense 的 OpenVPN 服務,那因為使用者越來越多,為了能夠統一管理因此想要跟 UCS LDAP 帳號管理做連線服務,以便日後要做 VPN 帳號管理服務只要在 UCS 上面做管理。

運行環境

環境都是在 「Proxmox VE 」 虛擬系統上架設,都是以 「 LXC 」模式為主,除非有特殊狀況會告知使用 「 VM 」 模式

- 系統環境: pfSense 2.6.0-RELEASE 、pfSense 22.05-RELEASE

設定過程

UCS 設定

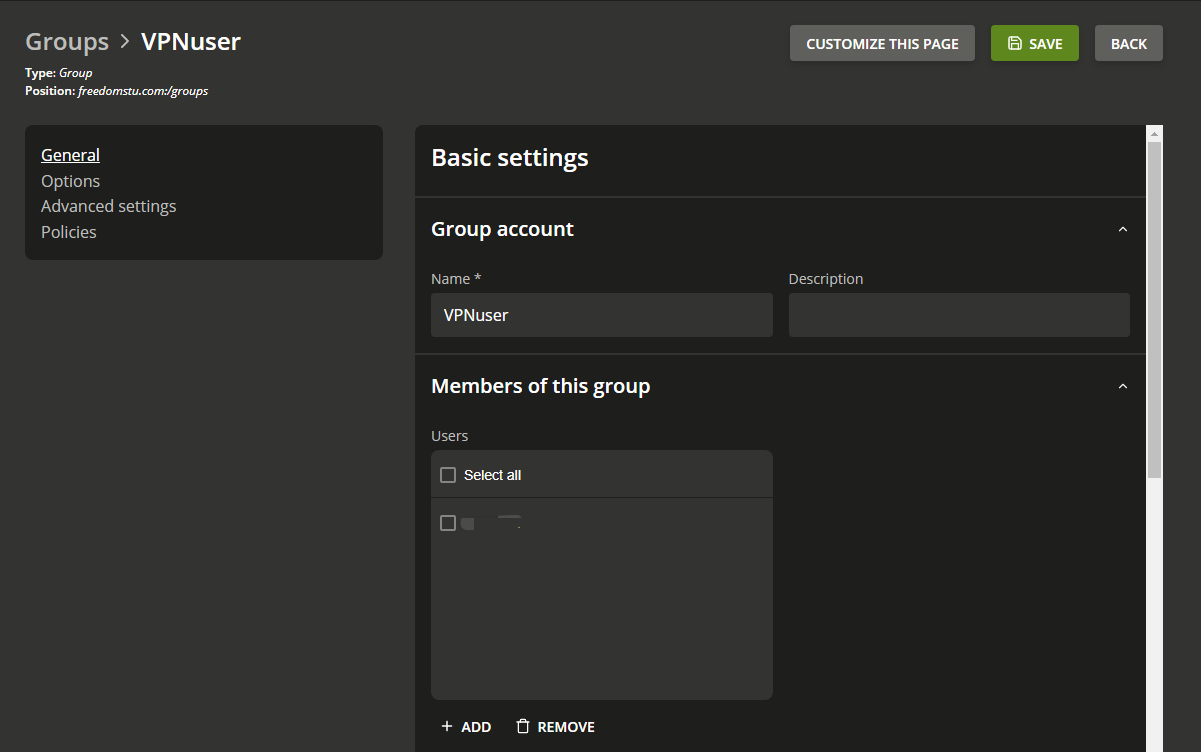

先在 UCS 後台設定一個群組可以統一管理 VPN 群組,建立完後在將會使用到 VPN 服務帳號加入該群組

pfSense 設定

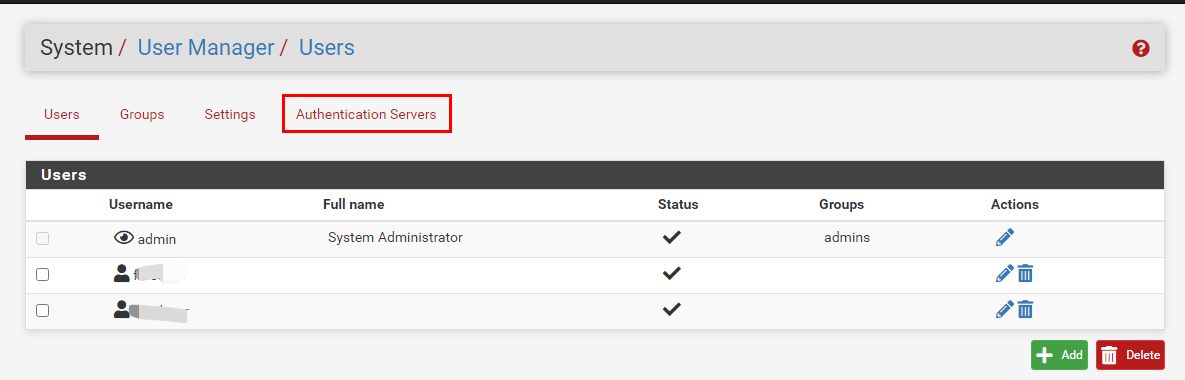

進到 pfSense 介面做後續設定

- 先到帳號管理介面選擇帳號認證方式

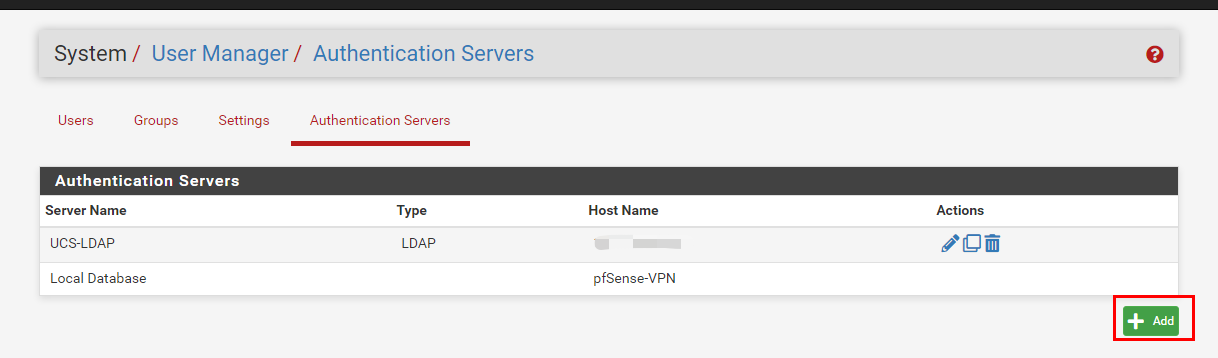

- 新增認證方式

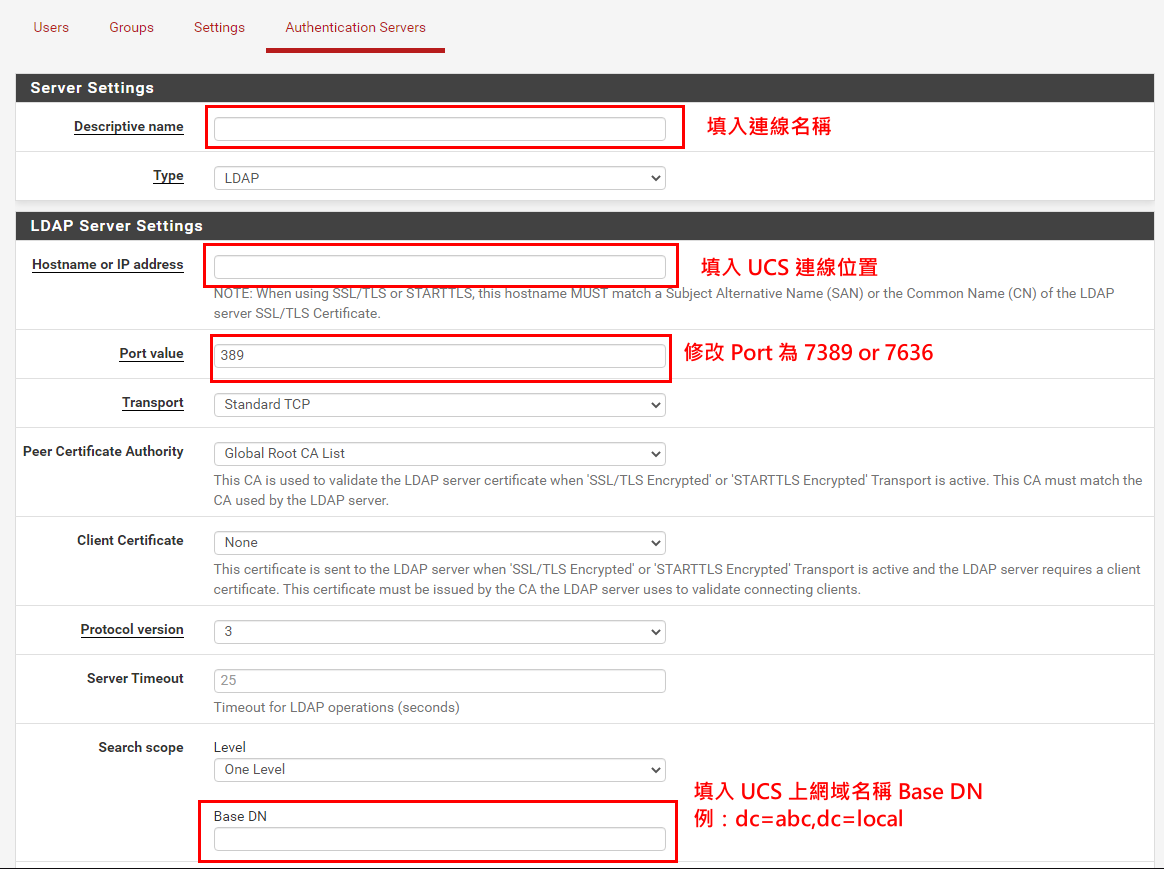

- 填入一些連線到 UCS 資訊

- Descriptive name:填入連線名稱

- Hostname or IP address:填入 UCS 連線位置

- Port value:填入 UCS 連線 Port 7389 or7636

- Search scope:在 Base DN 填入網域名稱,例:dc=abc,dc=local

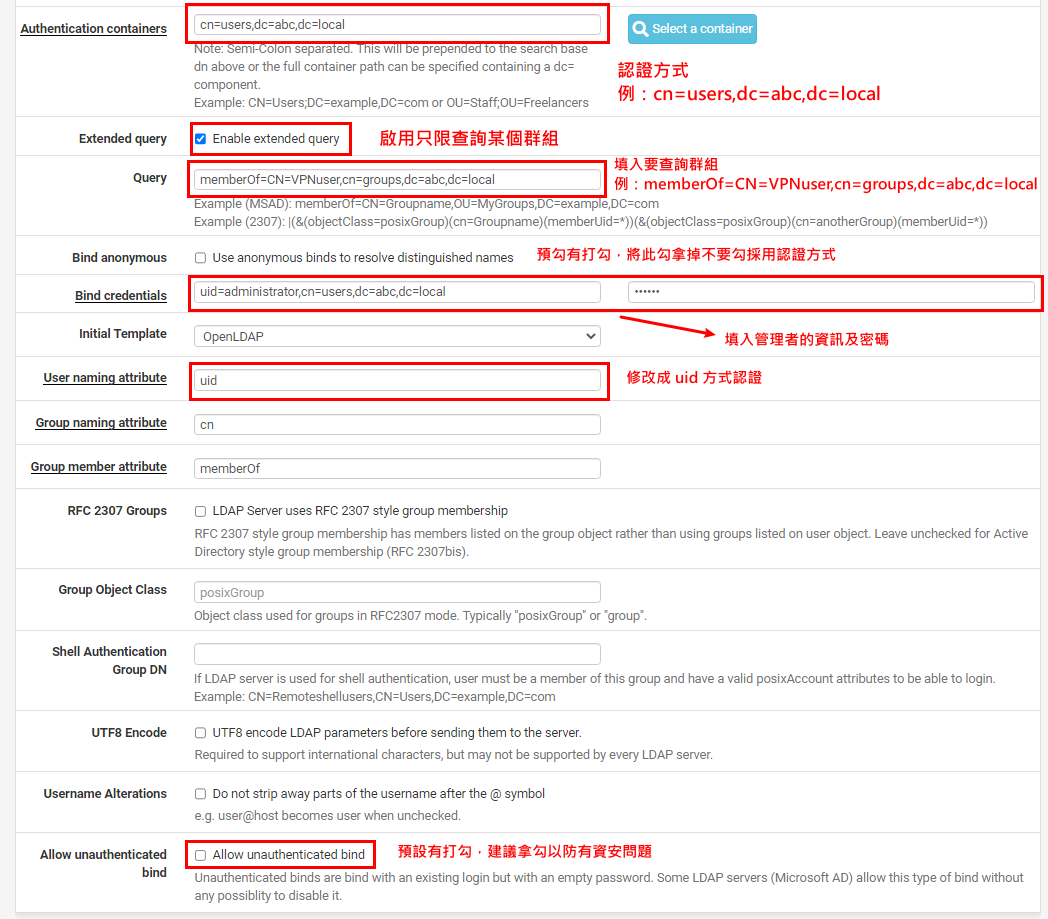

- 繼續入連線資訊

- Authentication containers:填入認證方式,例:cn=users,dc=abc,dc=local

- Extended query:打勾啟用只限某群組可以使用

- Query:例:memberOf=CN=VPNuser,cn=groups,dc=abc,dc=local

- Bind anonymous:不要打勾拿掉

- Bind credentials:與 UCS 認證帳號及密碼,例:uid=administrator,cn=users,dc=abc,dc=local

- User naming attribute:修改成 uid 認證

- Group member attribute:修改成 memberOf

- Allow unauthenticated bind:預設打勾先拿掉這是讓未知的身份做驗證。

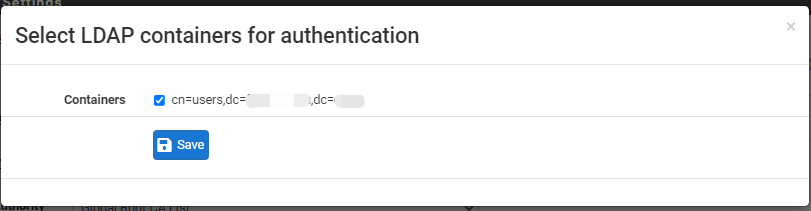

- 您可以在

Authentication containers點選Slect a container會跳出該視窗並且選置認證方式

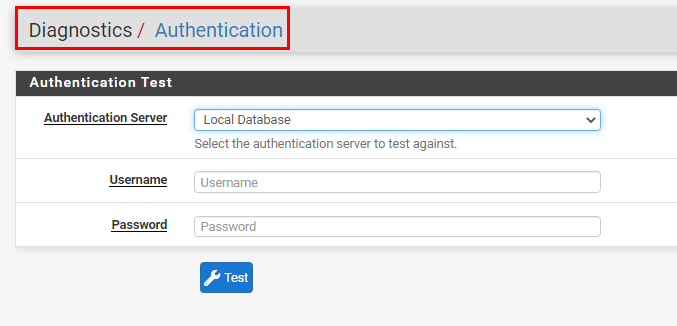

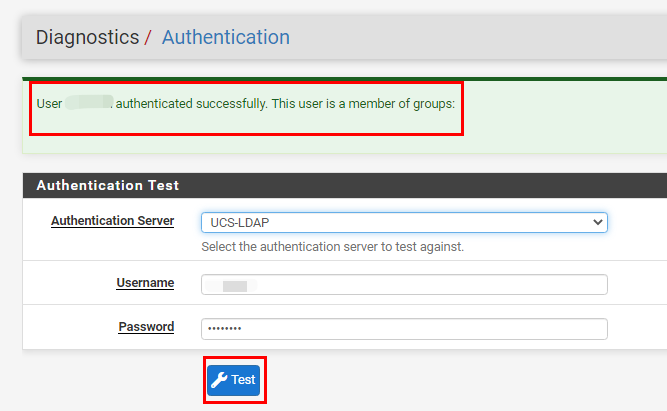

- 以上設定完之後,為以要做帳號確認可以到

Authentication做測試

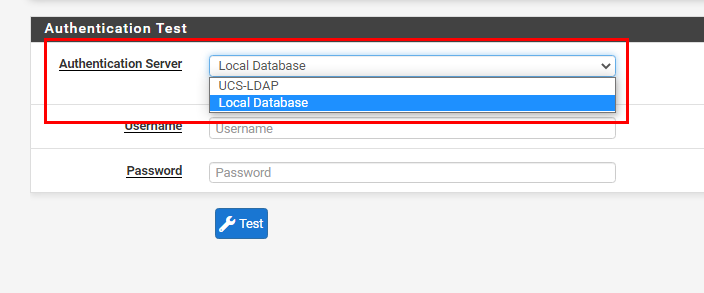

- 選擇 LDAP 認證方式

- 填入要確認的帳號,確認沒有問題會出現上方說認證成功。

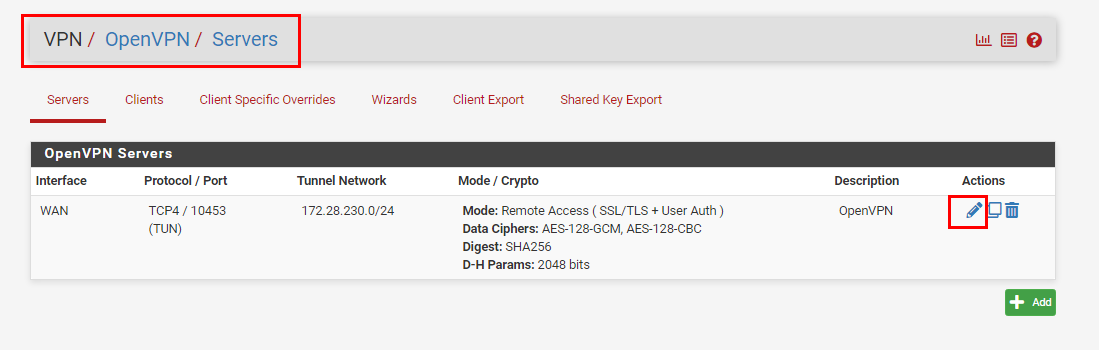

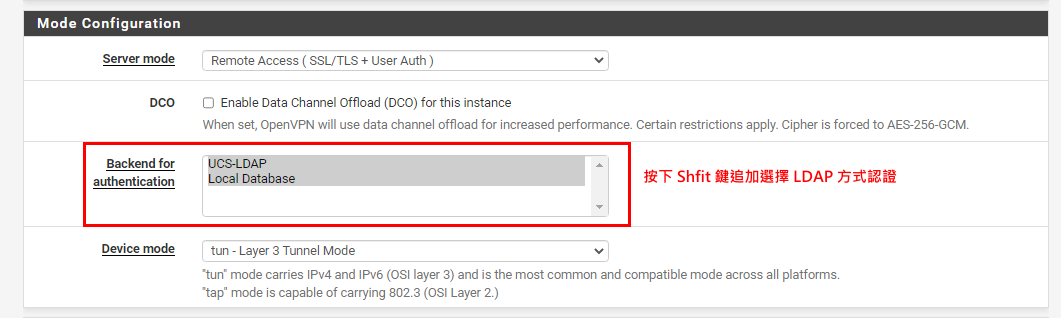

- 到再 OpenVPN server 修改

- 認證方式新增加 LDAP

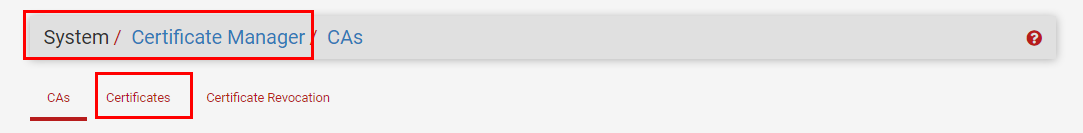

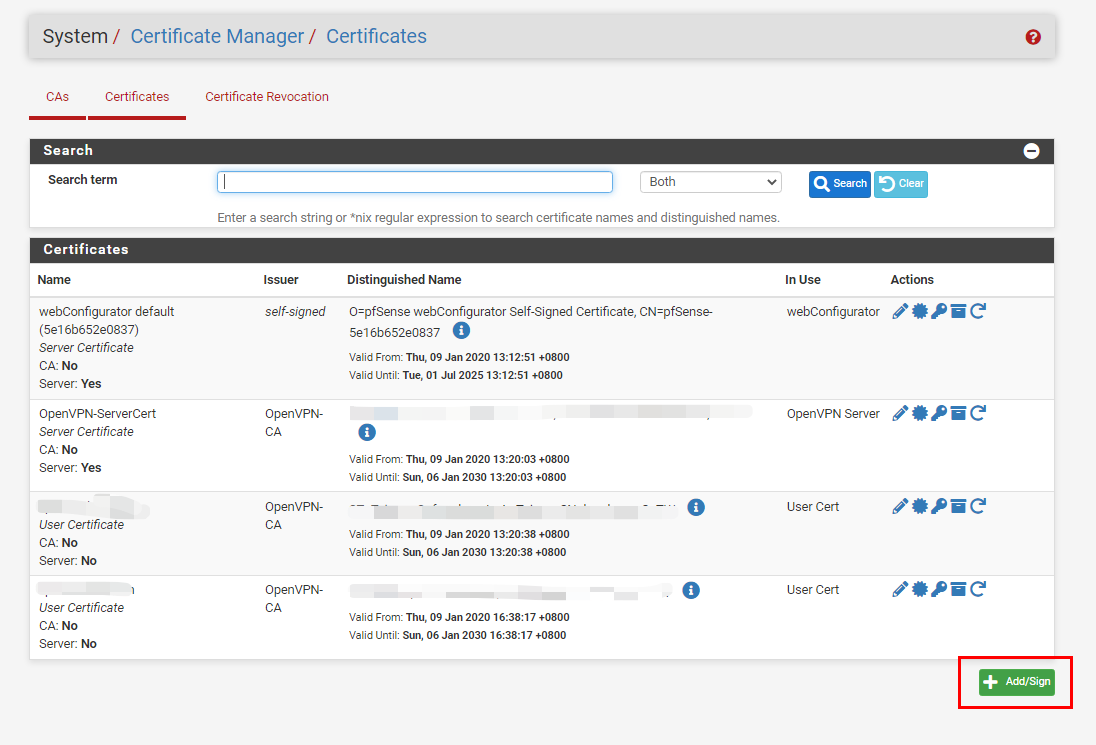

- 到認證管理中心新增加憑證

- 新增加憑證

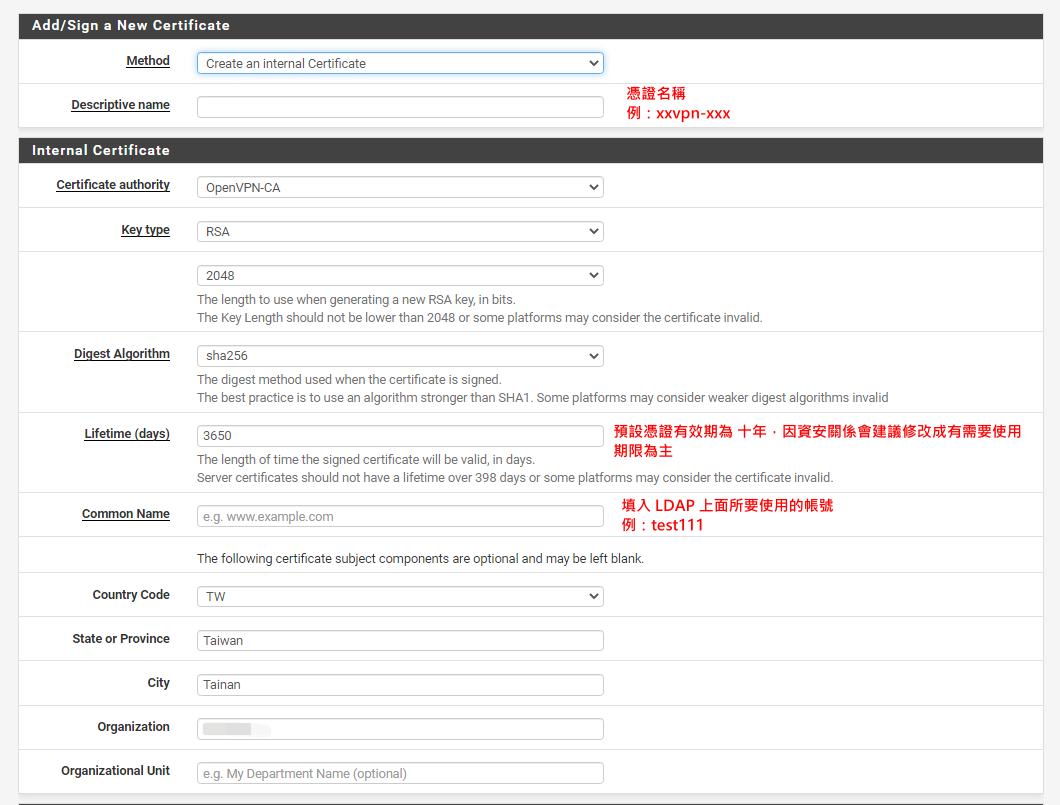

- 填入憑證資訊

- Descriptive name:填入憑證名稱

- Lifetime (days):修改憑證有效期

- Common Name:填入要使用 VPN 的帳號是在 LDAP 上該群組裡面的

- 以上都設定完之後到去 OpenVPN 匯出憑證就可以使用了。